值得信赖的区块链资讯!

值得信赖的区块链资讯!

Web3 安全入门避坑指南|硬件钱包的常见陷阱

作者:Liz

编辑:Sherry

背景

在上一期 Web3 安全入门避坑指南中,我们聊到了剪贴板安全。近期,一位受害者联系到慢雾安全团队,称其在抖音购买到被篡改的冷钱包,导致约 5,000 万元的加密资产被盗。本期我们聚焦一个大家普遍信赖,但使用中却存在诸多误区的工具 —— 硬件钱包。

(https://x.com/SlowMist_Team/status/1933799086106538101)

硬件钱包因私钥离线存储,一直被视为保护加密资产的可靠工具。然而,随着加密资产价值不断攀升,针对硬件钱包的攻击手段也不断升级:从假冒硬件钱包、伪固件更新 / 验证、钓鱼网站,到精心设计的社会工程陷阱,许多用户在不经意间落入陷阱,最终资产被洗劫一空。看似安全的设备,实则暗藏后门;看似官方的邮件,实则来自攻击者之手。

本文将围绕硬件钱包的购买、使用和存放三大环节,梳理常见风险,结合真实案例解析典型骗局,并给出实用防护建议,帮助用户有效保护加密资产安全。

购买环节的风险

购买方面主要有两类骗局:

-

假钱包:设备外观正常,实则固件已被篡改,一旦使用,私钥可能悄无声息地泄露;

-

真钱包 + 恶意引导:攻击者利用用户缺乏安全知识,通过非官方渠道出售“已被初始化”的设备,或者诱导用户下载伪造的配套应用,再通过钓鱼或社工手段完成收割。

我们来看一个典型案例:

某用户从电商平台购买了一款硬件钱包,打开包装后发现说明书居然长得像刮刮卡。攻击者通过提前激活设备、获取助记词后,再将硬件钱包重新封装,并配上伪造说明书,通过非官方渠道出售。一旦用户按照说明扫码激活并将资产转入钱包地址,资金便立即被转走,落入假钱包标准盗币流程。

这类骗局针对首次接触硬件钱包的用户。由于缺乏相关背景知识,用户并未意识到“出厂预设助记词”本身就是严重的安全异常。

(https://www.reddit.com/r/ledgerwallet/comments/w0jrcg/is_this_a_legit_productbought_from_amazon_came/)

除了这类“激活 + 重封装”的套路,还有一种更隐蔽、更高阶的攻击方式:固件层面的篡改。

设备内的固件,在外观完全正常的情况下被植入后门。对用户而言,这类攻击几乎无法察觉,毕竟固件校验、拆机验证成本不低,也并非是每个人都具备的技能。

一旦用户将资产存入此类设备,隐藏的后门便悄然触发:攻击者可远程提取私钥、签署交易,将资产转移至自己的地址。整个过程悄无声息,等用户察觉时,往往为时已晚。

(https://x.com/kaspersky/status/1658087396481613824)

因此,用户务必通过品牌官网或官方授权渠道购买硬件钱包,避免因贪图便利或便宜而选择非正规平台。尤其是二手设备或来路不明的新品,可能早已被篡改、初始化。

使用过程中的攻击点

签名授权中的钓鱼陷阱

硬件钱包虽然能隔离私钥,却无法杜绝“盲签”带来的钓鱼攻击。所谓盲签,就像在一张空白支票上签字 —— 用户在未明确知晓交易内容的情况下,便对一串难以辨认的签名请求或哈希数据进行了确认。这意味着,哪怕是在硬件钱包的保护下,用户仍可能在毫无察觉的情况下,授权了一笔向陌生地址的转账,或执行了带有恶意逻辑的智能合约。

盲签攻击常通过伪装巧妙的钓鱼页面诱导用户签名,过去几年中,黑客通过这类方式盗走了大量用户资产。随着 DeFi、NFT 等智能合约场景不断扩展,签名操作愈发复杂。应对之道,是选择支持“所见即所签”的硬件钱包,确保每笔交易信息都能在设备屏幕上清晰显示并逐项确认。

(https://www.ledger.com/zh-hans/academy/%E4%B8%BB%E9%A2%98/ledgersolutions-zh-hans/10-years-of-ledger-secure-self-custody-for-all)

来自“官方”的钓鱼

攻击者还善于借势行骗,尤其是打着“官方”的旗号。比如 2022 年 4 月,Trezor 这款知名硬件钱包的部分用户,收到了来自 trezor[.]us 域名的钓鱼邮件,实际上 Trezor 官方域名是 trezor[.]io,另外钓鱼邮件里传播了如下域名:suite[.]trẹzor[.]com。

这个“ẹ”看起来像个正常的英文字母,实际上这是 Punycode。trẹzor 的真身实际长这样:xn--trzor-o51b。

攻击者还会借助真实的安全事件做文章,提升欺骗成功率。2020 年,Ledger 发生了一起数据泄露事件,约有 100 万个用户的电子邮件地址泄露,且其中有一个包含 9,500 名客户的子集,涉及姓名、邮寄地址、电话号码以及购买产品信息。攻击者掌握了这些信息后,假冒 Ledger 的安全与合规部门,向用户发送钓鱼邮件,信中声称钱包需要升级或进行安全验证。邮件中会诱导用户扫描二维码,跳转到钓鱼网站。

(https://x.com/mikebelshe/status/1925953356519842245)

(https://www.reddit.com/r/ledgerwallet/comments/1l50yjy/new_scam_targeting_ledger_users/)

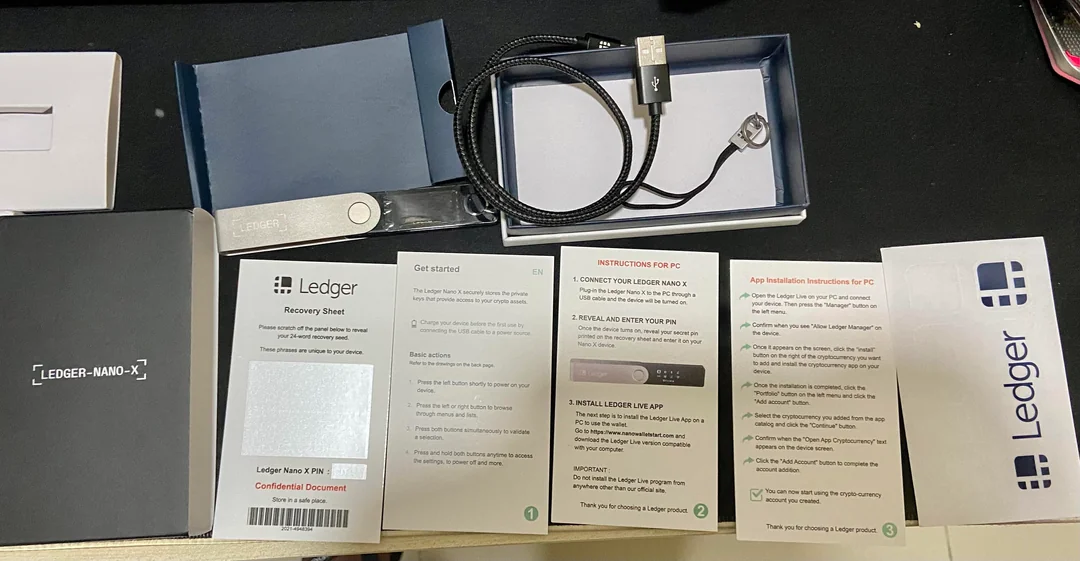

此外,还有部分用户收到了快递包裹,包裹里的设备外包装甚至使用了收缩膜封装。包裹中包含一台伪造的 Ledger Nano X 钱包,以及带有官方信头的伪造信件,信中声称这是为了响应之前的数据泄露事件,为用户更换“更安全的新设备”。

(https://www.reddit.com/r/ledgerwallet/comments/o154gz/package_from_ledger_is_this_legit/)

实际上,这些“新设备”是被篡改过的 Ledger,内部电路板上额外焊接了一个 U 盘,用于植入恶意程序。伪造的说明书会引导用户将设备连接电脑,运行自动弹出的应用程序,并按照提示输入原钱包的 24 个助记词进行“迁移”或“恢复”。一旦输入助记词,数据便会被发送给攻击者,资金随即被盗。

中间人攻击

想象你给朋友寄信,一个使坏的邮差在路上拦截,将信件内容悄悄篡改后再封回去。朋友收到信时毫不知情,以为那是你的原话。这就是中间人攻击的本质。硬件钱包虽能将私钥隔离,但完成交易时仍需通过手机或电脑上的钱包应用,以及 USB、蓝牙、二维码等“传话管道”。这些传输链路就像“看不见的邮差”,一旦其中任何环节被控制,攻击者就能悄无声息地篡改收款地址或伪造签名信息。

OneKey 团队曾向 Trezor 和 MetaMask 报告了一个中间人攻击漏洞:当 MetaMask 连接 Trezor 设备时,会立刻读取设备内部的 ETH 公钥,并在软件端基于不同的派生路径计算地址。此过程缺乏任何硬件确认或提示,给中间人攻击留下了可乘之机。

如果本地恶意软件控制了 Trezor Bridge,就相当于通信链路出现了一个“坏邮差”,攻击者可以拦截并篡改所有与硬件钱包的通信数据,导致软件界面显示的信息与硬件实际情况不符。一旦软件验证流程存在漏洞或用户未仔细确认硬件信息,中间人攻击便可能成功。

(https://zhangzhao.name/)

存放与备份

(https://x.com/montyreport/status/1877102173357580680)

最后,存放与备份同样重要。切勿将助记词存储或传输于任何联网设备和平台,包括备忘录、相册、收藏夹、传输助手、邮箱、云笔记等。此外,资产安全不仅要防范黑客攻击,还需防范意外灾害。虽然纸质备份相对安全,但如果保管不当,可能面临火灾或水浸等风险,导致资产难以恢复。

因此,建议将助记词手写在实体纸上,分散存放于多个安全地点。对于高价值资产,可考虑使用防火防水的金属板。同时,定期检查助记词的存放环境,确保其安全且可用。

结语

硬件钱包作为资产保护的重要工具,其安全性还受限于用户的使用方式。许多骗局并非直接攻破设备,而是披着“帮你更安全”的外衣,引诱用户主动交出资产控制权。针对本文提及的多种风险场景,我们总结了以下建议:

-

通过官方渠道购买硬件钱包:非官方渠道购买的设备存在被篡改风险。

-

确保设备处于未激活状态:官方出售的硬件钱包应为全新未激活状态。如果开机后发现设备已被激活,或说明书提示“初始密码”、“默认地址”等异常情况,请立即停止使用并反馈给官方。

-

关键操作应由本人完成:除设备激活环节外,设置 PIN 码、生成绑定码、创建地址及备份助记词,均应由用户亲自完成。任何由第三方代为操作的环节,都存在风险。正常情况下,硬件钱包首次使用时,应至少连续三次全新创建钱包,记录生成的助记词和对应地址,确保每次结果均不重复。

比推快讯

更多 >>- 数据:2695.28 万枚 POL 从 Binance 转出,价值约 2652 万美元

- 比特币短时突破 7.1 万美元,彻底收复前日跌幅

- 据比推数据,ETH现报2072.47美元,1小时涨幅为5.14%,价格波动较大,请谨慎交易,控制风险。

- Michael Saylor 发推庆祝比特币反弹

- 数据:403.98 枚 BTC 转入 Cumberland DRW,价值约 2815 万美元

- 特朗普发布针对奥巴马的种族歧视视频,白宫称系工作人员误发,现已删除

- 杰斐逊:美联储对价格稳定的坚定承诺降低了通胀风险

- 杰斐逊:对经济前景持谨慎乐观态度

- 杰斐逊:12 月个人消费支出价格指数同比涨幅可能为 2.9%

- 杰斐逊:就业市场可能处于平衡状态,低招聘低解雇环境

- 杰斐逊:支持去年的降息举措,政策立场中性

- 杰斐逊:就业市场企稳,通胀将缓和

- 杰斐逊:美联储当前货币政策处于有利地位

- ENS 停止 L2Namechain 开发,v2 将直接部署在以太坊主网

- 美媒:OpenAI 正与阿布扎比企业洽谈,以为阿联酋打造一款专属 ChatGPT

- 长期休眠地址逢低抄底以太坊,两地址近 6 小时加仓近 1.2 万枚 ETH

- 美股 AI 相关股票普涨,英伟达涨超 7%

- Strategy 延续涨势,涨幅扩大至 20%

- Vitalik Buterin 向 Shielded Labs 捐款,支持其 Crosslink 开发

- 美联储戴利:当前形势显得“不稳定”

- 美股加密板块持续上涨,Strategy 涨幅超 20%

- Coinbase 国际站将下架 SATS、LAYER 等永续合约交易

- Bitwise:市场焦虑达峰值,预示加密市场正接近底部

- 分析:比特币链上亏损水平已接近上轮熊市末期水平

- 麻吉大哥再次开设比特币多单,但仓位仅 6 枚 BTC

- 麻吉再充值近 20 万 USDC,加仓多单,总体持仓增至 450 万美元

- Bithumb 交易所承认因活动发放错误导致比特币价格短暂异常波动

- 易理华:币圈 10 年总结“收益来自牛市,回撤来自熊市”

- 灰度于 1 小时前向 Coinbase Prime 地址总计转入约 1,364 枚 BTC

- Bithumb 就“误发 2000 枚比特币空投”发布致歉信:事件与外部黑客攻击或安全漏洞无关

- Multicoin 关联地址昨日将 44 万枚 JITOSOL 转入做市商,价值约合 4700 万美元

- 美国法警局加密货币钱包遭内部人员盗窃 2490 万美元

- MegaETH:将使用原生稳定币 USDM 收益回购 MEGA 代币

- 江卓尔:预计易理华强平线将降到 1500 美元,以太坊有强烈修复超跌的意图

- 美财长贝森特:《加密市场结构法案》签署成为法律至关重要

- 数据:407.73 枚 PAXG 转入 Paxos,价值约 200 万美元

- 美国 1 年期通胀预期降至 13 个月低点 3.5%

- 美国 2 月一年期通胀率预期初值 3.5%,预期 4%

- 费城半导体指数上涨 4.2%

- 道琼斯指数创下新纪录高位,上涨 1.4%

- 伯恩斯坦:IREN 股价下跌源于市场对其缺乏新增 AI 交易的失望

- Trend Research 再次将 2 万枚 ETH 转至币安,价值 3,889 万美元

- 加密市场反弹延续,以太坊突破 2000 美元

- glassnode:比特币估值达历史最低水平,标志下行空间耗尽

- Ronin 测试网完成以太坊迁移,主网拟于 2026 年上半年升级为以太坊 L2

- 分析:比特币当前支撑位在 6 万美元上方,阻力位为 8 万美元附近

- 美股三大股指均涨超 1%,科技股集体反弹

- 过去 1 小时全网爆仓超 4500 万美元,主爆空单

- 现货黄金向上触及 4940 美元/盎司,日内涨 3.37%

- Bit Digital 披露 1 月末持有 155,239.4 枚 ETH,价值超 3.8 亿美元

比推专栏

更多 >>- Was it finished?|0206 Asian

- 围猎以太坊多头:「巨鲸」们暴亏 70 亿美元,正被集体围观

- Challenge,risk And chances|0130 Asian

- Meta 豪赌 AI:砸钱 1350 亿美元,2026 的扎克伯格,值得相信么?

- Variables: Terrible snowstorm|0128 Asian

- 英特尔「生死线」时刻:在 ICU 门前,陈立武如何清算遗产并开启自救?

- 從1月13號到今天,提前到5100|0126Asian

- You Should work HARDER in 2026|0120 Asian

- 硅谷最聪明那群人的「终极推演」:2026,我们应该「All-In」什么?

- Notice us dollar index|0116 in us

比推 APP

比推 APP