值得信赖的区块链资讯!

值得信赖的区块链资讯!

慢雾:LinkedIn 招聘钓鱼分析

作者:23pds & Thinking

编辑:Liz

背景

近年来,在 LinkedIn 平台上针对区块链工程师的钓鱼事件时有发生,昨天,我们在 X 上注意到 @_swader_ 发布的一个帖子。这个遭遇其实是针对区块链工程师招聘钓鱼的一个缩影,接下来我们分析下这个案例。

(https://x.com/_swader_/status/1900116168544817589)

过程

根据 Bruno 的描述,一个自称是项目方的人主动联系到他,然后给他发了一段很长的项目介绍:

内容主要涉及一个区块链 Socifi 游戏和质押智能合约平台的招聘信息。

项目概述

该项目是一个基于 Socifi 游戏的质押智能合约平台。核心功能包括:

• 去中心化交易所

• 游戏

• 多游戏社区功能

• NFT 和代币(Tokens)

• 直播服务

招聘意图

• 寻找开发者加入该项目。

• 已经招聘了后端和智能合约开发人员。

• 推荐 Bruno Skvorc 担任项目经理/前端开发团队负责人。

MVP 设计

• 发送者提供了 Figma 设计链接,指向 MVP v2 版本。

招聘流程

-

背景调查

-

在线编程测试

-

技术面试

刚开始招聘人员含糊其辞,然后开始给 Bruno 打电话,试图传达紧迫感和重要性,并立即提供了 repo 链接:https://bitbucket[.]org/ventionteam/gameplatform/src/main/。

用户和提交代码的时间:

接下来我们分析下恶意代码。

技战法

我们看下代码说明:

那么它的真实功能是不是如此呢?

首先看下 package.json:

并没有发现恶意的第三方模块,看来不是通过恶意 NPM 包进行攻击。我们继续分析,当我们看到 server.js 时,如果不注意,看到第 47 行可能就结束了,毕竟一眼看过去似乎没什么异常。

但是,注意仔细看第 46 行,那是什么?而且有很小的水平滚动条,这表示右边有东西!我们拖过去看下:

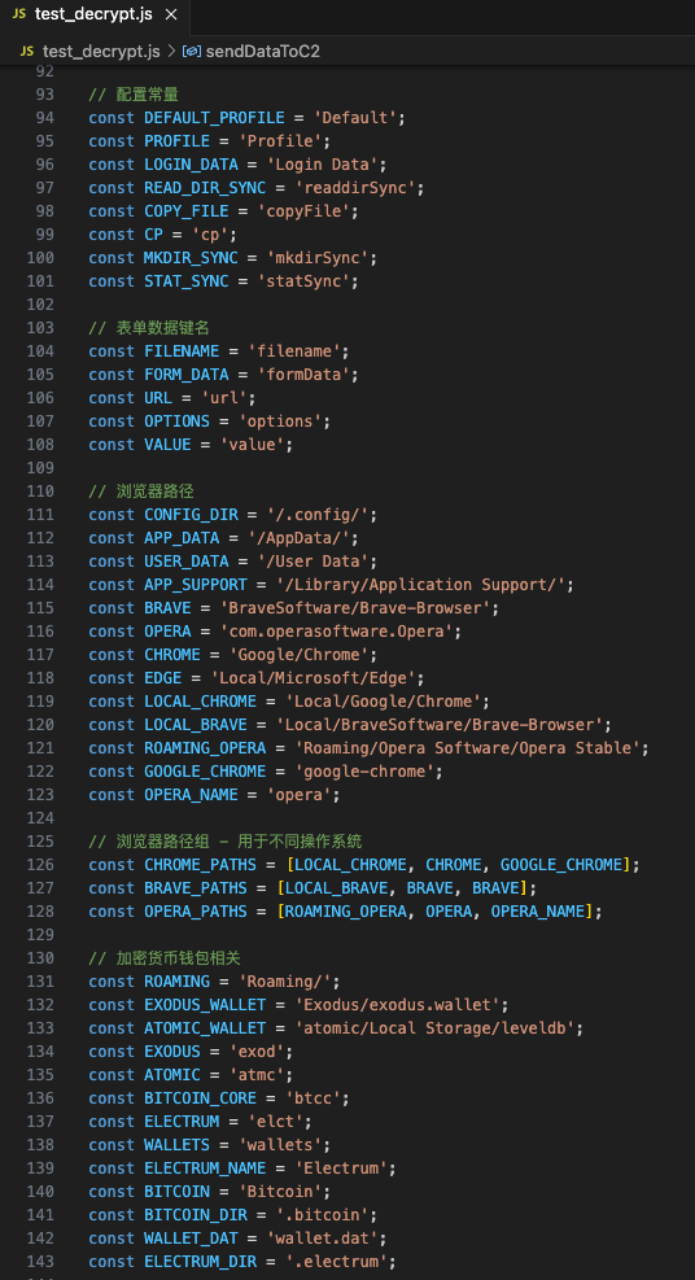

这是一个加密的恶意 payload,它的具体作用是什么呢?我们看一下代码:

(上图为部分代码)

这是经过加密的代码,而且不止一层,base64 加密。

运行 npm start 后,会正常运行,那么这个 payload 究竟有什么用?

我们虚拟机运行一下测试(专业操作,请勿模仿)。

发现这个攻击手法各种混淆,解密比较麻烦,我们直接通过 Hook 手法把 C2 链接抓出来:

成功抓到恶意 IP:

-

216.173.115[.]200

-

95.179.135[.]133

-

45.59.163[.]56

-

45.59.1[.]2

-

5.135.5[.]48

恶意请求:http://216.173.115[.]200:1244/s/bc7302f71ff3。有趣的是,这个恶意请求竟然绕过了 little snitch 的监控检测。

攻击者会下载文件并执行,两个文件分别是 test.js 和 .npl。

该 .npl 木马主要用于权限维持:

这是 .npl 解码后的内容:

上述代码用于下载一个名为 pay 的 Python 程序,解码后的内容如下:

攻击者使用 Python 执行 .npl 用于维持权限。

test.js 主要用于盗取浏览器数据,如插件钱包数据、浏览器保存的账号密码等:

(test.js 代码部分片段)

解密(片段):

最终根据我们分析,一旦受害者运行代码,payload 将执行以下操作:

1. 收集系统/环境数据(主目录、平台、主机名、用户名等)。

2. 向远程服务器发出 HTTP 请求以获取其他数据或有效 payload。

3. 将获取的有效 payload 写入本地文件系统(通常在主目录中)。

4. 使用 Node 的 child_process.exec 执行这些有效 payload。

5. 继续回连或“回传”系统数据到 C2 服务器。

6. 每隔一段时间重复此活动,保持心跳包,如果初次尝试失败,则尝试多次。

7. 悄悄监控用户行为,为盗取加密资产等行为做准备,如代码中尝试读取特定目录 /Library/Keychains/(macOS 关键存储路径)、窃取 SSH 私钥、盗取浏览器插件数据、浏览器保存的账号密码等。

同时 @blackbigswan 发现相同的用户:

-

https://github[.]com/DavidDev0219

-

https://github[.]com/vention-dev

-

https://github[.]com/FortuneTechWorld

笔者猜测是同一批攻击者,不再做多余分析。

应对建议

攻击者通常会通过 Telegram、Discord、LinkedIn 发送恶意文件,针对这类钓鱼攻击,我们从用户和企业的角度提出以下应对建议:

用户

-

警惕要求下载或运行 GitHub 等平台代码的可疑招聘信息或兼职,优先通过企业官网、官方邮箱核实发件人身份,避免轻信“限时高薪任务”等诱导话术;

-

处理外部代码时,应严格审查项目来源及作者背景,拒绝运行未经验证的高风险项目,建议在虚拟机或沙盒环境执行可疑代码以隔离风险;

-

对 Telegram、Discord 等平台接收的文件保持警惕,禁用自动下载功能并手动扫描文件,警惕以“技术测试”为名的恶意脚本执行请求;

-

启用多因素认证并定期更换高强度密码,避免跨平台重复使用。

企业

-

定期组织员工参与钓鱼攻击模拟演练,培训识别仿冒域名及异常请求的能力;

-

部署邮件安全网关拦截恶意附件;

-

监控代码仓库敏感信息是否泄露;

-

建立钓鱼事件应急响应机制,通过技术防护与人员意识相结合的多维策略降低数据泄露与资产损失风险。

比推快讯

更多 >>- 摩根士丹利:美国“无就业生产力繁荣”将刺激美联储进一步降息

- Pacifica 上主流币种费率一览,SOL、2Z 等币种差值较明显

- Trend Research 以 3299.43 美元均价建仓 64.5 万枚 ETH,现浮亏 2.42 亿美元

- USDC Treasury 在以太坊链新铸造 60,000,000 枚 USDC

- 分析师:若易理华兑现“再买 10 亿美元”承诺,Trend Research 将成为 ETH 第二大持仓实体

- Anchorage 成为 USDe 托管商,将从明年 1 月起每月提供公开托管证明

- AMLBot:Tether 两年冻结 33 亿美元资产,规模是 Circle 的 30 倍

- 贝森特借人事筛选推动美联储退回传统幕后,让美国财政部拥有更多话语权

- 数据:过去 24 小时全网爆仓 1.37 亿美元,多单爆仓 7,056.47 万美元,空单爆仓 6,673.95 万美元

- “孙悟空 72 辩”今日即将开辩:探讨 2026 年加密监管走向及加密市场的机遇与挑战

- 某鲸鱼从 Binance 提出 3000 枚 ETH,约 881 万美元

- 韩国央行:将评估未来数据,以决定降息时机

- 央行:支持西部陆海新通道沿线省区市参与多边央行数字货币桥项目

- 美经济学家预测:2026 年或出现史上最严重的市场崩盘,股票、房地产以及数字资产都将深陷“超级泡沫”

- 某鲸鱼向 Bitkub 存入 2000 枚 ETH,价值 588 万美元

- 币安将于今日 21 时将发放 Alpha 空投,门槛 240 积分

- 分析师:近期加密市场不宜以期权数据作为交易信号

- BTC OG 内幕巨鲸代理人:ETH 具有科技股 Beta 属性,与纳斯达克 100 指数相关性仍较高

- 华尔街日报:赵长鹏成为特朗普“非正式特赦”受益者,曝“赦免交易”市场价值百万美元

- WSJ:特朗普时代已催生“赦免交易”产业,CZ 是受益者之一

- Upbit 拟于 1 月 1 日进行数字资产/存款审计和服务器维护并停止服务

- 山寨空军车头节前转向防守,平仓多数空单并加仓 HYPE 对冲头寸

- 分析:L1 代币今年表现普遍不佳,ETH 下跌超 15%、SOL 下跌超 35%

- 吴杰庄:数字资产场外交易及托管立法能打击欺诈并确立相关服务的正当性

- 机构:预计 2030 年全球生成式 AI 消费支出达 6990 亿美元

- 链上分析师:MEXC 确认 Lighter 于 12 月 29 日进行 TGE

- Pantera Capital 合伙人预测明年加密趋势:预测市场将差异化竞争、比特币量子恐慌持续、DAT 整合

- 马斯克预测美国可在 12-18 个月内实现“两位数经济增长”引发加密社区关注

- 比特币挖矿难度上调 0.04%至 148.26 T

- Ripple 高管支持的 XRP 金库实体 Evernorth 持仓浮亏超 2.2 亿美元

- 俄罗斯两大证券交易所已为上线加密货币交易做好准备

- 数据:195.32 枚 BTC 从匿名地址转出,价值约 1712 万美元

- 日本央行行长植田和男:通胀目标渐近将寻求进一步加息

- 分析:Binance 上比特币鲸鱼月度流入量减半,代表抛售压力降低

- 四方精创向港交所递交上市申请书,业务涉区块链及 AI 部署新型数字金融系统

- ZEC 今日大涨引十余巨鲸开仓押注,Hypurrfun 创始人以 10 倍杠杆开多 ZEC

- 某新建地址 9 小时前从 Binance 提取 3 万枚 ZEC

- 数据:当前加密恐慌贪婪指数为 24,处于极度恐慌状态

- 疑似“1011 内幕巨鲸”Garrett Jin:贵金属价格大幅回落,BTC 和 ETH 开始反弹

- 植田和男:日本央行很可能会继续加息

- 美国律所 Burwick Law 准备针对 Believe 及其创始人 Ben Pasternak 发起诉讼,已面向社区开放登记网站

- CoinGlass 年度报告:BTC、ETH 流动性前三位为 Binance、OKX、Bitget

- James Wynn 再预言:比特币至少应反弹 10%

- 数据:ETH 三次触底反弹,鲸鱼增持 480 万枚

- 某合约攻击者将 95 枚 ETH 存入 Tornado Cash,价值约 28 万美元

- Uniswap 基金会财务报表显示团队高薪低能,遭社区痛斥

- 数据:TST 涨超 13%,ZBT 涨超 22%

- Infinex 下调 Sonar 上代币销售金额和 FDV:FDV 降至 9999 万美元,融资金额降至 500 万美元

- 数据:Ark Invest 昨日增持约 89.7 万美元“文远知行”股票

- Gate 研究院:期权交割规模创新高,市场短期波动或加剧

比推专栏

更多 >>观点

比推热门文章

- 摩根士丹利:美国“无就业生产力繁荣”将刺激美联储进一步降息

- Pacifica 上主流币种费率一览,SOL、2Z 等币种差值较明显

- Trend Research 以 3299.43 美元均价建仓 64.5 万枚 ETH,现浮亏 2.42 亿美元

- USDC Treasury 在以太坊链新铸造 60,000,000 枚 USDC

- 分析师:若易理华兑现“再买 10 亿美元”承诺,Trend Research 将成为 ETH 第二大持仓实体

- Anchorage 成为 USDe 托管商,将从明年 1 月起每月提供公开托管证明

- AMLBot:Tether 两年冻结 33 亿美元资产,规模是 Circle 的 30 倍

- 贝森特借人事筛选推动美联储退回传统幕后,让美国财政部拥有更多话语权

- 数据:过去 24 小时全网爆仓 1.37 亿美元,多单爆仓 7,056.47 万美元,空单爆仓 6,673.95 万美元

- “孙悟空 72 辩”今日即将开辩:探讨 2026 年加密监管走向及加密市场的机遇与挑战

比推 APP

比推 APP